| |

Sorry, most articles are not available in English yet Wir treffen uns zur Paranoia-Tuningwerkstatt  Blauäugig oder vom Verfolgungswahn überwältigt ? Blauäugig oder vom Verfolgungswahn überwältigt ?

Wir haben uns am Di., 09.12.2014 ab 19h zu einem Diskussionsforum im Café COOP zusammengesetzt, um unsere Vorbehalte und Strategien an den realen Straßenzustand anzupassen.

Update: Am 10.02.2015 wollen wir weitermachen und im Rahmen des Safer Internet Day (SID15) einzelne der nur angerissenen Themen vertiefen. Macht mit! Schaut auch auf http://www.klicksafe.de/ueber-klicksafe/safer-internet-day/sid-2015/sid-veranstaltungen-2015/berlin-anonym-und-sicher-im-internet/

Inhalt

Unser Ziel Wie überwacht werden wir tatsächlich und wie beeinträchtigt das unser Leben wirklich?

Wir wollen

- den Schnittpunkt finden zwischen Komfort und Sicherheit,

- zwischen

- wohnhaft: facebook, Normannenstr. und

- der Adresse: Tonne 1, Tunguska

- zwischen

- sich prostituieren bis auf die Eingeweide und

- unter dreilagiger Alumütze tarnen

An welcher Stelle sind wir integer?

- Wie viel Kontrolle brauchen wir,?

- Wie viel und welche Kontrolle schadet nicht oder nur wenig?

- welche Kontrolle brauchen wir nicht?

Welche Datenschutzverhalten sind sinnvoll und wichtig?

Bringt eure Gedanken, Ängste und Ideen mit, die tauschen wir dann...

d.h. wir wollen gemeinsam brainstormen ...

Das erste Mal Trotz rechtzeitiger Ankündigung waren wir bei unserem ersten Treffen zu diesem Thema eine sehr überschaubare Gruppe. War der Begriff "Paranoia" abschreckend oder wollten sich andere nicht zum "brainstormen" drängen lassen?

Nachdem wir diese Frage nicht klären konnten, haben wir noch weitere ungeklärte Fragen aufgeworfen, sind bei keiner zum Ende gekommen, haben aber bei einigen erste Richtungen bestimmt, in die weiter gedacht werden muß.

Ich habe nichts zu verbergen Dieser Kernsatz der angeblich "unpolitischen Masse" wurde näher untersucht.

- Der Satz ist falsch! Denn es geht um deine Privatsphäre, dein Leben!

Dazu gibt es bereits viel im Internet, z.B. nichts-zu-verbergen.de und www.heise.de/tp/artikel/23/23625/1.html und wiki.vorratsdatenspeicherung.de/Nichts_zu_verbergen%3F

- Lange haben wir diskutiert an der leider berechtigten Tatsache:

"Bestimmte Menschen freuen sich heimlich über die Überwachung , da ihr NSA- oder sonstiges Profil bescheinigt, dass sie harmlose Menschen sind. So wie sie sich freuen, ein polizeiliches Führungszeugnis oder ihre Schufaauskunft irgendwo abzugeben, weil da drin steht, dass mit ihnen alles in Ordnung ist."

Der Wunsch aus Bequemlichkeit oder Karrieredenken als "Mitläufer" im Mainstream mitzuschwimmen wurde bereits in den 30-er Jahren in dem Buch von Wilhelm Reich "Massenpsychologie des Faschismus" analysiert.

- Die Diskussion wurde auch unter dem Aspekt des Schwarmverhaltens betrachtet und hat an dieser Stelle noch einiges Potenzial.

...

Wenn ich verschlüssele, dann bin ich erst recht verdächtig! ALLE und JEDER wird grundsätzlich überwacht.

... aber: Jeder Bürger hat ein Recht auf Anonymität und Privatsphäre, das garantieren Grundgesetz und Bundesdatenschutzgesetz (BDSG). Trotzdem steht (natürlich unberechtigterweise) im Verfassungsschutzbericht 2013 einiges, das die Nutzer von Verschlüsselungstechniken in die Nähe von "Extremismus” rückt.

Die hacken eh alles Auch dieses viel gehörte Argument ist falsch!

Hör auf Edward Snowden, Julian Assange, William Binney (ck.is/cryptenhilft und ck.is/cryptinghelps), es gibt einige Verschlüsselungsalgorythmen, die geknackt wurden und in einige Programme wurden Hintertüren von Geheimdiensten eingebaut. Aber, die asymmetrische Verschlüsselung aufbauend auf den Arbeiten von Phil Zimmermann, also Open PGP, GnuPG, u.ä. sind sicher. Damit ist eine sichere Kommunikation über das Internet möglich. Dabei ist zu beachten, dass man möglichst wenige Metadaten (d.h. wer? mit wem? wann?) erzeugt.

Selbst für das normale Passwort-Knacken brauchen Angreifer Personal und vor allem Zeit.

Auch wenn diese Werbe-Grafik vielleicht nicht die Superrechner der Geheimdienste im Blickfeld hat, so zeigt es doch, dass man mit einem Passwort der Länge in etwa der Jahreszahl, also mit z.Zt. 14 Zeichen für die nächsten Jahre auf der sicheren Seite ist.

Nicht umsonst hören wir fast täglich das Geschrei von FBI und NSA, dass Apple mit der Verschlüsselung des neuen iPhones ein Unterstützer des Terrorismus und der Pädophilen sei.

...

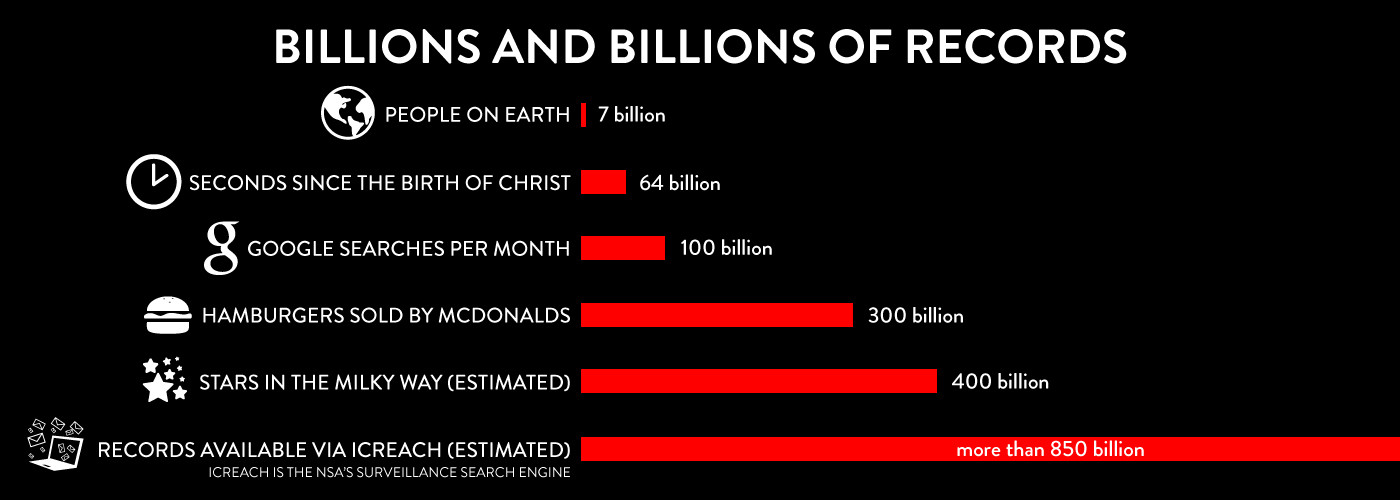

So viele Daten können die gar nicht auswerten Leider FALSCH, je mehr Daten, desto differenzierter das Bild von dir! Die NSA baut für rund 1,5 Milliarden Dollar z.Z. im Bundesstaat Utah eine riesiges Rechen-/Spionagezentrum, das künftig ein Yottabyte (10^24) Speicherplatz bietet, genug für 500 Quadrillionen Seiten Text. (https://www.a-fsa.de/de/articles/3819-20130826-mutti-komplett-heisst-auch-komplett.htm)

Die obige Grafik veranschaulicht dies: Die NSA wird dann doppelt so viele Datensätze speichern und verarbeiten können, wie sich Sterne im Universum bewegen.

...

De Jure - Wie ist denn die Rechtslage? Darf ich anonym das Internet nutzen?

Ja, in Deutschland haben wir eine Recht auf Anonymität. Bereits 1983 hat das Bundesverfassungsgericht im Volkszählungsurteil den Anspruch auf Anonymisierung bekräftigt. Dort heißt es: "Für den Schutz des Rechts auf informationelle Selbstbestimmung ist – und zwar auch schon für das Erhebungsverfahren – ... die Einhaltung des Gebots einer möglichst frühzeitigen faktischen Anonymisierung unverzichtbar, verbunden mit Vorkehrungen gegen die Deanonymisierung” (BVerfGE 65, 1-49-).

Dieses Recht auf Anonymität leitet sich aus dem Recht auf informationelle Selbstbestimmung gemäß der in Art. 5 Grundgesetz garantierten Meinungs- und Informationsfreiheit und bei der Datenübertragung auf das im Art. 10 des Grundgesetzes festgeschriebene Post- und Fernmeldegeheimnis ab.

In der Rechtsprechung zum Medien- und Kommunikationsrecht ist das Recht auf Anonymität ebenfalls seit längerem als besondere Ausprägung des Persönlichkeitsrechts anerkannt. So sagt der BGH: "Das Recht auf informationelle Selbstbestimmung schützt ... davor, aus dem Bereich der Anonymität in den einer persönlichen Bekanntheit gerückt zu werden” (BGH AfP 1994, 306-307). Für alle Dienste im Internet hat der jeweilige Diensteanbieter gemäß Telemediengesetz (TMG) §13,6 die Nutzung ... und ihre Bezahlung anonym oder unter Pseudonym zu ermöglichen, soweit dies technisch möglich und zumutbar ist. http://www.wiiw.de/publikationen/DiePflichtzumAngebotanonymnutz1519.pdf

Für die Unschuldsvermutung - gegen die Umkehr der Beweislast

Ging man bisher davon aus, dass im Prinzip zunächst jeder Bürger als unverdächtig gilt und von Überwachungsmaßnahmen nicht behelligt wird, so ändert sich diese "Unschuldsvermutung" durch die umfassende Überwachung komplett. So hatte die inzwischen als verbotene Vorratsdatenspeicherung "vorsorglich" von einer halben Milliarde Menschen in Europa sämtliche Telefonverbindungen, Mobiltelefonate (beim Handy inklusive des Standorts beim Telefonieren), alle Internetbesuche und die Verbindungsdaten jeder E-Mail gespeichert. Damit wurde für die elektronische Kommunikation das klassische Post- und Fernmeldegeheimnis abgeschafft.

Zum Problem wird dies für Betroffene, die sogenannten "false positives", die nun beweisen müssen, dass irgendein Verdacht nicht zutreffend ist. Nach der klassischen Rechtsprechung musste einem bisher ein Vergehen bewiesen werden.

Über 90% der von der NSA überwachten Personen – darunter auch viele US-Bürger – stehen nicht einmal unter Verdacht, eine Straftat begangen zu haben. Die neue Formulierung der "Unschuldsvermutung" lautet also scheinbar so: Wer überwacht wird, ist mit hoher Wahrscheinlichkeit unschuldig. (http://www.pcwelt.de/news/NSA_ueberwacht_zu_90_Prozent_Unschuldige-Sicherheit-8799982.html)

...

Wer sind die Datensammler? - "Dienste" = Geheimdienste, ... und ??

- Behörden = Polizeien, Einwohnermeldeämter, Steuerbehörden, ...

- Industrie = Unternehmen sammeln Arbeitnehmerdaten und Kundendaten

- Wirtschaft = Unternehmen sammeln Arbeitnehmerdaten und Kundendaten

- "Anbieter" = Internet- und Telefonprovider

- Auskunfteien = Schufa u.a.

Wer davon sammelt was (welche Daten) und warum (Geschäftszweck oder/und Rechtsgrundlage) ist für uns dabei wichtig.

... hier wollen wir noch weiter "brainstormeln" .

Welche Daten bergen welche Gefahren?

Welche Arten von Daten werden über uns gesammelt? Eine erste Sammlung:

- Alltagsdaten = ...

- Alterungsdaten = Veränderung der Daten über Lebensabschnitte, ...

- Berufsdaten = Daten zum Arbeitsverhältnis, Bewerberdaten, ...

- Bankdaten = Finanzdaten bei Banken und Finanzämtern

- Biometrische Daten = Fingerabdruck, biometrisches Foto, Iris-Scan, ...

- Bestandsdaten = Adress- und Abrechnungsdaten bei den Providern

- Datenbanken = bietet die Möglichkeiten Abhängigkeiten/Korrelationen zwischen eigentlich nicht zusammenhängenden Datenarten zu finden. Das Ergebnis ist eine Wahrscheinlichkeit, keine Gewissheit, kann deshalb zu "false positives" führen.

- Gendaten = ~

- Geodaten = Ortsdaten mit Zeitangaben (Standard bei der VDS); führen zu Bewegungsprofilen

- Gesundheitsdaten, Krankheitsdaten = Patientendaten, Abrechnungsdaten der Krankenkasse, Kuren, ...

- Gewohnheitsdaten = Gewohnheiten beim Surfen (Wetter, Fahrpläne, ...), ...

- Hobbydaten = Vorlieben beim Surfen, beim Einkaufen, ...

- Kommunikationsdaten

- Mautdaten = wer? wann wo? fährt; Zahlungsdaten; Kfz-Kennzeichen, ...

- Meinungsdaten = aus Umfragen, aus Kommentaren, aus Klickverhalten

- Metadaten = wer? wann? wo? mit wem? kommuniziert oder eine Webseite betrachtet

- Steuerdaten = Finanzdaten, Abrechnungen vom Arbeitgeber

- Vorratsdaten = ungefähr gleich Metadaten plus Geodaten, ...

... hier wollen wir noch weiter "brainstormeln" .

Technik - Was droht wo?

Bei welchen Handlungen droht welche Gefahr?

- Eingaben auf Webseiten können missbraucht werden

- Einmal durch Mitlesende, wenn wir per http surfen (Identitätsklau)

- Zum anderen von denen, denen wir die Daten mitteilen (Erstellung eines Persönlichkeitsbildes, Marketing, Scoring, Daseinsvorhersage) duch Unternehmen)

- Internetverkehr kann auf dem Transportweg mitgelesen oder sogar ersetzt werden (ohne Probleme bei http aber es gab auch "Man in the middle attacks" bei https-Verbindungen )

- Bei Downloads kann ich mir Viren (Schadprogramme) einfangen.

- Trojaner von "Diensten" (Bundestrojaner u.ä.)

- Malware von Kriminellen

- Spionageprogramme können Daten auf meinem PC lesen, kopieren und missbrauchen..

- Trojaner oder Bots können meinen PC für ihre Zwecke benutzen.

- Meine Daten werden bei Dienstanbietern wie Facebook, Google, M$, Apple, ... von NSA u.a. kopiert.

... hier wollen wir noch weiter "brainstormeln" .

Wie geht es weiter? Es gibt also viel zu diskutieren und in viele Richtungen zu denken. Packen wir's an.

Es wird eine Fortsetzung im neuen Jahr geben ... und zwar am 10.2.2015 ab 19h im Café COOP: Anonym und sicher im Internet zum Safer Internet Day (SID15)

Zum Thema gefundene Presseartikel:

fr-Online: Vorratsdatenspeicherung: Im Reich der Paranoia http://www.fr-online.de/leitartikel/vorratsdatenspeicherung-im-reich-der-paranoia,29607566,29601686.html

Alle Artikel mit verwandten Begriffen zu diesem Thema

- Polizei,

- Geheimdienste,

- Hacking,

- Kfz Kennzeichenerfassung,

- Indect,

- Fingerabdruck,

- Elektronischer Personalausweis,

- Elektronischer Pass,

- Verschlüsselung,

- Persönlichkeitsrecht,

- Privatsphäre,

- Zensur,

- Informationsfreiheit,

- Anonymisierung,

- Meinungsfreiheit,

- Internetsperren,

- Netzneutralität,

- Open Source,

- Bankdaten,

- Biometrie,

- Bestandsdaten,

- Datenbanken,

- Gendaten,

- Geodaten,

- Gesundheitsdaten,

- Mautdaten/systeme,

- Steuerdaten,

- Vorratsdaten,

- Lauschangriff,

- Überwachung,

- Vorratsdatenspeicherung,

- Videoüberwachung,

- Rasterfahndung,

- Zentrale Datenbanken,

- OMS,

- RFID Chips,

- elektronischen Gesundheitskarte,

- Arbeitnehmerdatenschutz,

- Verbraucherdatenschutz,

- Datenschutz,

- Datensicherheit,

- DE-Mail,

Kommentar: RE:

...die Seiten vom ' Paranoia-Workshop ' und auch die von der Gauck-Veranstaltung sind außergewöhnlich schön und gut , sowohl Inhalt , als auch designt, wirklich genial...

K., 12.12.2014 21:37

Category[27]: Polizei&Geheimdienste Short-Link to this page: a-fsa.de/e/2nq

Link to this page: https://www.a-fsa.de/de/articles/4649-20141209-paranoia-tuningwerkstatt.html

Link with Tor: http://a6pdp5vmmw4zm5tifrc3qo2pyz7mvnk4zzimpesnckvzinubzmioddad.onion/de/articles/4649-20141209-paranoia-tuningwerkstatt.html

Tags: #Aktivitaet #FsaMitteilung #Paranoia #Workshop #COOP #Ueberwachung #Staat #Wirtschaft #Verschluesselung #Privatsphaere #Informationsfreiheit #Alternativen #Ideen

Created: 2014-11-25 10:30:59

Hits: 4082

Leave a Comment

|