Technische Hinweise zur Installation nützlicher Tools

![]()

Technische Hilfe für die Installation gibt es grundsätzlich am besten auf den Webseiten der genannten Tools, denn nur dort werden die Hinweise auf dem aktuellen Stand gehalten.

Alle Hinweise sind deshalb nach besten Wissen und Gewissen gegeben - aber ohne Gewähr.

Inhalt

- Einleitung

- Tipps für den RaspberryPi

- Apple Talk auf Linux verwenden

- Sichere Messenger verwenden

- Bitmessage

- Briar

- Signal

- Threema

- Verschlüsselte Audio- und Video-Konferenzen mit utox

- Wire

- HBCI Banking mit Hibiscus

- Verschlüsseln mit GnuPG

- Meldung über Akkuladung anzeigen

- Schnelle Speicher im RAM oder im Swap nutzen

- Too many args - Speichermangel der Shell

- Texte vorlesen lassen

- Bildbearbeitung mit jhead

- Bilder konvertieren mit webp

- Browser und Surfen im Web

- Zertifikate mit LetsEncrypt erzeugen und verwalten

Einleitung

Wir haben für einige Installationen, die wir auf Messen oder für den Eigenbedarf selbst ausprobiert haben, an dieser Stelle einige kurze Hinweise zusammengestellt. Aus Kapazitätsgründen können wir diese Seite bei Updates nicht aktuell halten und übernehmen deshalb keine Garantie für eine aktuelle Korrektheit.

Ausführliche Hilfe bieten die Webseiten der verschiedenen Linux-Distributionen

- http://www.debian.org/index.de.html

- http://www.opensuse-forum.de/

- http://ubuntuusers.de/

- http://ubuntu-forum.de/index.html

- http://fedoraproject.org/de/

- http://www.linuxmintusers.de/

- ...

und/oder allgemeine Hilfe-Seite für Linux

- http://www.problem-hilfe.de/linux/

- http://www.linux-forum.de/faq.php

- http://www.inside-linux.de/hilfe/

- http://www.learninglinux.de/linux-hilfen/befehlsuebersicht/

- ...

Tipps für den RaspberryPi

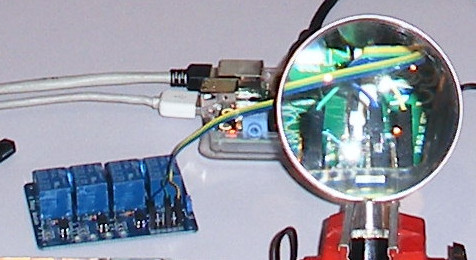

Zwei Anwendungen auf einem RaspberryPi auf dem Chemnitzer Linuxtag

Der RaspberryPi ist ein sparsamer Ein-Platinen-PC, der nur ca. 3-5W verbraucht und für ca. 30€ verdammt günstig ist. Bei seiner Größe von 15x8cm nimmt er auch keinen Platz weg, besitzt einen eigenen Bildschirmanschluss (HDMI), kann aber auch per ssh (im Terminal) oder grafisch über VNC (Ports 5900, 5901, ...) von Ferne bedient werden.

Webseite mit weiteren Hinweisen zur Installation http://www.raspberrypi.org/

Tipp für VNC (s. http://elinux.org/RPi_VNC_Server )

VNC installieren: sudo apt-get install tightvncserver

Starten: tightvncserver

Session starten: vncserver :1 -geometry 1024x728 -depth 24 # schneller aber farblich unschöner ist depth=8

Aufruf von einem entfernten Arbeitsplatz:

In Ubuntu Linux: Menu - Internet - Betrachter für entfernte Bildschirme - verbinden - Protokoll: VNC

In Windows: mit einem VNC-Viewer (Name des Programms??)

Ein eigener kleiner MailServer mit citadel-suite

Citadel kann SMTP, IMAP, POP3 und auch XMPP (Citadel als Jabber Server) und "provides a fast webmail interface", wie die Programmierer verkünden, kann also über jeden Browser (leider nur bei aktiviertem Java-Script) genutzt werden.

Installation:

sudo apt-get update

sudo apt-get upgrade

sudo apt-get install citadel-suite

Danach (wegen eines Bugs) 2-mal die manuelle Konfiguration starten (s. http://www.keytosmart.com/running-mail-server-raspberry-pi-citadel/ )

sudo /usr/lib/citadel-server/setup

Nach einem Neustart kann man sich mit dem Web-Interface verbinden. In der Admin-Oberfläche werden die Mail-Domains angegeben, lokale User und lokale Alias-Namen eingegeben.

Sobald danach der MX Record im DNS (Domain Name Service) auf den Server zeigt, ist dieser auch für andere Mail-Server im Internet erreichbar. Es kann bis zu 8 Stunden dauern, bis sich der neue MX Record im Internet herum gesprochen hat und andere Domains den Server finden.

Grundsätzlich: Nach erfolgreichem Test sollte man sich Gedanken machen, wie lange man Logdateien aufheben will. Daten, die nicht vorhanden sind, können nicht heraus gegeben werden.

Alternative: Evtuell geht es auch nur darum Mails über den RasPi zu verschicken, dann genügt auch small-smtp-Server ssmtp

- apt-get install ssmtp

In /etc/ssmtp/ssmtp.conf müssen mindestens folgende Zeilen mit sinnvollem Inhalt stehen:

- root=postmaster

- hostname=raspberrypi

- mailhub=smtp.server.domain:587 # z.B. smtp.web.de

- AuthUser=YourUserName@server.domain # z.B. ich@web.de

- AuthPass=YourMailPassword

- UseSTARTTLS=YES

SSMTP besitzt ein aliases file /etc/ssmtp/revaliases. Dort müssen alle lokalen Nutzer des Dienstes mit ihrer entfernten Mailadresse bekannt gemacht werden, z.B.

- root:root@your.domain:smtp.web.de:587

- www-data:webmaster@your.domain:smtp.web.de:587

Dann kann man den Dienst testen. z.B. mit

- echo "ein test" | ssmtp -s ich@your.domain

Bitmessage auf dem RaspberryPi

Für das sichere Mail-Programm Bitmessage (BM) sollte es schon ein RasPi B/2 oder schneller sein. Auf der ersten Version kann das Versenden größerer BMs sonst schon mal 15 Minuten dauern.

Zweitens sollte man entscheiden ob man die BMs auf dem RasPi schreiben und lesen möchte, oder ob er nur ein ständig im Netz verfügbares Relais (Zugriff über die API) sein soll.

Installation von Bitmessage

- sudo apt-get update # kann nichts schaden

- sudo apt-get install python-qt4 # wird benötigt

- sudo apt-get install git # ist der einfachste Weg

- git clone git://github.com/Bitmessage/PyBitmessage.git

- cd PyBitmessage/

- python src/bitmessagemain.py # Python muss höher V2.7 sein

Bitmessage als Daemon und Zugriff über die API-Schnittstelle

- Die Bitmessage API Reference gibt es hier: https://bitmessage.org/wiki/API_Reference

- PyBitmessage API nutzt XML-RPC: http://en.wikipedia.org/wiki/XML-RPC

- Test the API connection with the command apiTest

In der Konfigurationsdatei keys.dat sind folgende Einstellungen notwendig:

- apienabled = true

- apiport = 8442

- apiinterface = 127.0.0.1 # oder für entfernten Zugriff die wirkliche IP

- apiusername = username

- apipassword = password

Ein Beispiel für den (lesenden und schreibenden) Zugriff auf die BMs enthält die Datei PyBitmessage/src/api_client.py

Darin sieht man auch, dass die lokale Speicherung der Nachrichten alles andere als sicher ist. Sie werden nur base64-kodiert abgelegt und können theoretisch von jedem, der Zugriff auf das dateisystem hat, gelesen werden. Es ist also sinnvoll Bitmessage in einer verschlüsselten Partition oder einem TrueCrypt-Container abzulegen.

Um Bitmessage beim Start des Rechners automatisch starten zu lassen, muss man im keys.dat File die Zeile "daemon = true" hinzufügen.

Dann muss man nur noch das init-Skript anlegen durch

- update-rc.d bitmessage defaults

- update-rc.d bitmessage enable

- service bitmessage start # Start bitmessage

In dem Init-Skript /etc/init.d/bitmessage ist sicherheitshalber der "USERNAME" zu überprüfen, denn Bitmessage sollte nicht als User "root" laufen.

Der RaspberryPi als Tor-Server

Installation:

- sudo apt-get update

- sudo apt-get upgrade

- sudo apt-get remove --auto-remove --purge libx11-.* # optional grafische Oberfläche zur Entlastung entfernen

- sudo apt-get install tor tor-arm # Statistik-Tool tor-arm ist optional

Konfiguration anpassen mit sudo nano /etc/tor/torrc #

SocksPort=9050 # default, Port für eigene lokale Nutzung

# 0=keine lokale Nutzung

ORPort=9001 # default, kann aber geändert werden

# Dieser Port muss im Router zum Internet freigeschaltet sein.

# Eingehender Verkehr für diesen Port muss auf die IP des RaspberryPis geroutet werden.

DirPort=9030 # default, kann aber geändert werden

ControlPort= ... # für lokales Statistik-Tool tor-arm

Bridge=1 oder =0 # 1=Server wird nicht im Directory geführt

RelayBandwidthRate=100 # entspricht 800 kb/s

RelayBandwidthBurst=200 #

ExitPolicy reject *:* # Server arbeitet nicht als ExitNode,

# sicherer, um evtl. Abmahnungen zu entgehen

StrictNodes 1 # nur vertrauenswürdige Exits nutzen

ExitNodes $CA1CF70F4E6AF9172E6E743AC5F1E918FFE2B476 # optionale

ExitNodes $944224E9413705EEAFCBAC98BF57C475EB1960C5 # Beispiele

...

Start:

- /usr/sbin/tor # als User tor (möglichst nicht als root)

# Ausgabe des Verkehr im Terminal, oder - sudo /etc/init.d/tor restart # als Daemon, dann zeigt das

- sudo -u debian-tor arm # Statistik-Tool den Verkehr

Nach dem 1. Start lädt Tor eine Liste mit verfügbaren Tor-Servern herunter. Diese Liste ist mit einer digitalen Signatur versehen, die nach Empfang verifiziert wird, um mögliche Manipulationen auszuschließen. Dies kann 30 Minuten dauern. Danach ist der Server bereit Verkehr zu routen.

Möchte man den Server auch selbst nutzen, benötigt man am eigenen Arbeitsplatz das Tor-Browser-Bundle (Download hier: https://www.torproject.org/download/download-easy.html.en ). Das Paket wird nur ausgepackt und ist sofort einsetzbar. Beim ersten Start wird man nach dem zu nutzenden Port zum Tor-Netzwerk gefragt. Trägt man hier den eigenen RaspberryPi mit IP und oben gewähltem ORPort ein, so wird auch der eigene Verkehr über diesen Tor-Server geroutet.

Vorteil: Da sich der RaspberryPi im eigenen LAN befindet, gehen nur dort Daten unverschlüsselt über die Leitung und ab dem RaspberryPi ist der gesamte Verkehr verschlüsselt.

Grundsätzlich: Nach erfolgreichem Test des Tor-Servers sollte man sich Gedanken machen, wie lange man Logdateien aufheben will. Daten die nicht vorhanden sind, können nicht heraus gegeben werden.

Mehr Infos:

http://blog.weezerle.de/2013/01/11/raspberry-pi-als-tor-server/

https://www.torproject.org/docs/tor-manual.html.en

Relais mit dem RaspberryPi ansteuern

Nehmen wir doch mal an, wir möchten statt der Überwachung zu entgehen, selbst etwas an- und ausschalten, z.B. die Beleuchtung zu Hause bei Abwesenheit o.ä.

Nehmen wir doch mal an, wir möchten statt der Überwachung zu entgehen, selbst etwas an- und ausschalten, z.B. die Beleuchtung zu Hause bei Abwesenheit o.ä.

Achtung! Wer Geräte mit 230V Spanung schalten möchte sollte Ahnung haben und sich genauer informieren. Davor können wir nur warnen und übernehmen auch sonst keine Garantie für das Überleben des RaspberryPi.

Der kleine RaspberryPi kann das im Prinzip ganz einfach:

Wir benötigen folgende Hardware: eine 4- oder 8- Relaiskarte für 3-5€ z.B. bei Amazon und etwas Kabel. Die PIN-Belegung ist z.B. hier beschrieben (weitere Links s.u.). Auf der Relais-Karte sind die PINs beschriftet.

Wir verbinden

RasPi-PIN1 =5V mit dem Relais-PIN VCC (im Bild gelbes Kabel)

RasPi-PIN3 =GND mit dem Relais-PIN GND (im Bild blaues Kabel)

z.B. RasPi-PIN8 =GPIO-Nr.23 mit einem beliebigen Relais-PIN INx (im Bild grünes Kabel)

RasPi-PINs gezählt von rechts nach links

Die PIN-Belegung beschreibt einen RaspberryPi der ersten Generation. Beim Modell 2 sind die verwendeten PINs jedoch gleich, nur die hier als N/C bezeichneten Anschlüsse werden dort mit Spannung oder GND belegt.

Die PIN-Belegung beschreibt einen RaspberryPi der ersten Generation. Beim Modell 2 sind die verwendeten PINs jedoch gleich, nur die hier als N/C bezeichneten Anschlüsse werden dort mit Spannung oder GND belegt.

Fertig! Evtl. können Schaltprobleme (z.B. bei längeren Einschaltzeiten) auftreten, wenn das Netzteil des RaspberryPi zu wenig Strom liefert oder viele USB Geräte angeschlossen sind. Die Links unten zeigen Abhilfe auf.

Eine Möglichkeit wäre z.B., wenn man auf die Anzeige-LEDs auf der Relais-Karte verzichtet. Entweder mit einem dünnen Draht überbrücken oder wenn man es schön haben will, die LEDs durch 0-Ohm-SMDs ersetzen. Dann sollten die Relais sicher schalten. Wir hatten auch so keine Probleme.

Wir müssen die GPIO-PIN-Leiste im RaspberryPi ansteuern können. Dazu installieren wir folgende Software:

git clone git://git.drogon.net/wiringPi

cd wiringPi

git pull origin

./build

Danach können wir das Programm gpio benutzen. Ein Test: gpio -v

Wenn die Kabel zur Relais-Karte wie oben beschrieben angesteckt sind, dann können wir das Relais testen:

gpio -g mode 23 out # Das sagt dem RaspberryPi, dass Port 23 genutzt werden soll und setzt den PIN unter Spannung.

gpio -g write 23 0 # Schaltet dann das Relais um auf AN.

gpio -g write 23 1 # Schaltet dann das Relais um auf AUS.

Ein kleines Shell-Skript oder ein Perl-Programm kann dann das Relais z.B. alle Stunde an und nach 30 Minuten wieder ausschalten.

#!/usr/bin/perl

# "Licht" 10 Minuten anschalten, 1 Stunde aus, dann wieder an, usw.

#

$an=0; $aus=1;

$dauer=600; # = 10 Minuten

$pause=3600; # = 1 Stunde;

system("/usr/local/bin/gpio -g mode 23 out"); # GPIO 23 initialisieren, ist dann an

system("/usr/local/bin/gpio -g write 23 $aus"); # sofort wieder ausschalten

sleep $dauer;

while(1<2) # Programm läuft "ewig"

{ system("/usr/local/bin/gpio -g write 23 $an"); # anschalten

sleep $dauer;

system("/usr/local/bin/gpio -g write 23 $aus"); # ausschalten

sleep $pause;

}

Bessere Bilder für diesen Aufbau gibt es hier

http://www.forum-raspberrypi.de/Thread-raspberry-pi-gpio-relais

http://onkeloki.de/2013/12/23/relais-mit-dem-raspberry-pi-schalten/

http://www.helbing.nu/projekte/hardware/raspberry-i2c-relaisplatine.html

http://www.forum-raspberrypi.de/Thread-raspberry-pi-gpio-relais?page=2

Wie man mit dem RaspberryPi seine Fenster oder die Rollläden "überwacht", beschreibt

http://tutorials-raspberrypi.de/gpio/ueberwachung-von-fenstern-und-tueren-mit-dem-raspberry-pi/

Apple Talk auf Linux

Es kann immer mal vorkommen, dass noch alte Apple Macintosh im Netzwerk sind, die nur Apple Talk (via IP) reden. Dann lässt sich der Protokollstack für Apple Talk einfach nachinstallieren.

apt-get install netatalk

apt-get install avahi-daemon

apt-get install libnss-mdns

ifconfig -a # nachschauen ob atalk im Protokollstack vorhanden ist

tail -f /var/log/syslog # nachschauen ob Fehlermeldungen ausgegeben wurden

cd /etc/netatalk/ # hier liegen die Konfigurationsdateien

vi AppleVolumes.default

/etc/init.d/netatalk restart

vi /etc/nsswitch.conf

vi /etc/avahi/services/afpd.service

vi /etc/avahi/services/afpd.service

/etc/init.d/avahi-daemon restart

/etc/init.d/netatalk restart

iptables -nL # evtl. sind die Firewalleinstellungen für Apple Talk zu verändern

Sichere Messenger verwenden

Bitmessage

Bitmessage ist ein sehr kleines, einfaches, neues Programm für Textnachrichten, für Mailinglists und für Twitterchannels (bzw. sowas Ähnliches).

Es steht für alle Desktop-Betriebssysteme zur Verfügung. Alles verschlüsselt, ohne Metadaten, OHNE PROVIDER!, komplett unterm Radar. Auch eine Paßworteingabe ist nicht erforderlich.

Die Installation in Windows ist lediglich eine .exe Datei, die man irgendwohin legt. In Linux gibt es die Quellen hier:

- https://bitmessage.org/wiki/Main_Page

- Eine gute Beschreibung http://techdragonblog.square7.ch/bitmessage-die-e-mail-der-naechsten-generation/

- Hier noch eine Beschreibung für Bitmessage

- für Andoid https://drive.google.com/file/d/0BxlXwA7zWmiTSUpjdXU2WDRzVFE/edit

Update Dez. 2016: Leider stürzt es auf allen uns bekannten Android Versionen sofort nach dem Start ab. Höffen wir auf ein besseres Update ...

Eine Alternative für Bitmessage auf Android soll Abit sein https://dissem.ch/abit/

Unsere Installationsversuche waren leider nicht erfolgreich ... wer weiß Rat?

Briar

Auf Handys konnten wir damit gut arbeiten: für Android https://briarproject.org/beta/briar.apk

Conversations

Conversation gilt als sicher verschlüsselter Messenger und nutzt das offene XMP Protokoll. Damit stehen viele Server zur Verfügung. Die Verschlüsselungsoftware heißt omemo.

In Linux heißt das Paket gajim https://gajim.org/downloads.php?lang=de#ubuntu

Eine Serverliste gibt es hier https://gultsch.de/compliance_ranked.html

Signal

Signal ist ein Betriebssystem-übergreifenden Messenger. Die Server stehen allerdings in den USA. Edward Snowden hat über Jahre Signal als vertrauenswürdig empfohlen.

Signal install in Linux:

$ sudo apt-get install curl

$ curl -s https://updates.signal.org/desktop/apt/keys.asc | sudo apt-key add -

$ echo "deb [arch=amd64] https://updates.signal.org/desktop/apt xenial main" | sudo tee -a /etc/apt/sources.list.d/signal-xenial.list

$ sudo apt update && sudo apt install signal-desktop

Threema

Threema ist ein Messenger, der von einer Schweizer Firma vertrieben wird.

Audio- und Video-Konferenzen mit utox

Es gibt viele Tools für gemeinsames Arbeiten mit zusätzlicher Audio- und Videounterstützung, z.B.

- Skype (gehört Microsoft, bietet auch telefondienste ins Telefonnetz an)

- Mumble (ohne Video)

- Hello von Firefox

- Hangout von Google

- µtox

- ...

Will man ohne mit den "großen Multis" nicht zu tun haben, so bieten sich die tox-e an.

Wir haben µtox für unsere eigenen Kommunikationszwecke ausprobiert und möchten deshalb darüber hier berichten. Es gibt 3 Varianten µtox, qtox und antox für Android, die untereinander kompatibel sein sollen. Für µtox und qtox haben wir es ausprobiert.

Mehr dazu beihttps://wiki.tox.im/Binaries undhttps://github.com/tux3/qTox/releases

Vorteile:

- kommuniziert verschlüsselt

- ohne Anmeldung oder Registrierung

- P2P (peer to peer), funktioniert ohne Server, im Gegensatz zu Skype

- für Windows, Mac und Linux verfügbar

- in Windows muss nur eine Datei auf den Rechner gepackt werden, keine Installation

- sehr einfach gehalten, wenig Optionen

Nachteil:

- sehr einfach gehalten, wenig Optionen

Installation:

Bei Windows wird nur die Datei µtox auf den Rechner gepackt, qtox muss installert werden.

win32: https://jenkins.libtoxcore.so/job/uTox_win32/lastSuccessfulBuild/artifact/utox/utox_win32.zip

win64: https://jenkins.libtoxcore.so/job/uTox_win64/lastSuccessfulBuild/artifact/utox/utox_win64.zip

Linux: Bei Debian-artigen Systemen (Ubuntu, Mint, ...) geht es so:

sudo apt-key del 0C2E03A0

sudo sh -c 'echo "deb https://repo.tox.im/ nightly main"> /etc/apt/sources.list.d/toxrepo.list'

wget -qO - https://repo.tox.im/pubkey.gpg | sudo apt-key add -

sudo apt-get install apt-transport-https

sudo apt-get update -qq

sudo apt-get install utox

µtox ist dann über das Menu "Internet" aufrufbar

Für Selbstübersetzer, die ganz sicher gehen wollen:

git clone https://github.com/notsecure/uTox.git

cd uTox

gcc -o uTox *.c -lX11 -lXft -lXrender -ltoxcore -ltoxav -ltoxdns -lopenal -pthread -lresolv -ldl -lm -lfontconfig -lv4lconvert -lvpx -I/usr/include/freetype2 -DV4L

Fazit:

Konferenz in Text und Ton geht, Videotelefonie nur paarweise. qtox scheint etwas komfortabler, µtox aber stabiler zu sein.

µtox ist sehr einfach zu bedienen, serverlos, d.h. ohne Anmeldung, ohne zentrale Vermittlung. Die Audioqualität ist gut, das Video klein, aber brauchbar.

Wire

Wire bietet einen Betriebssystem-übergreifenden Messenger mit Audio- und Video-Konferenzen. Wire läuft u.a. über einen zentralen Server in Berlin.

Paketquelle: https://wire-app.wire.com/linux/debian/pool/main/wire_3.3.2872_i386.deb

oder https://wire-app.wire.com/linux/debian/pool/main/wire_3.3.2872_amd64.deb

Für Android gibt es eine .apk Datei.

Auf Linux Mint muss Node.js installiert sein, dann ist eine Installation so möglich

git clone https://github.com/wireapp/wire-desktop.git

cd wire-desktop

sudo apt-get install npm

npm install

npm start

npm test

HBCI Banking mit Hibiscus

Auch für die sichere Kommunikation mit der eigenen Bank gibt es freie Software, z.B. Hibiscus. Der Name lehnt sich an den HBCI-Standard beim Online-Banking an. HBCI-Banking kann mehr als der Webzugang zur Bank (also Kontenverwaltung und Lastschriften, ...) und funktioniert in der Regel auch über eine gesonderte Adresse im Internet.

Vorteile:

- Freie Software

- großer Funktionsumfang

- Verwaltung mehrerer Konten

- ausführliches Logging zur Fehlersuche

Nachteile:

- Es gibt Banken, die keine Lust haben, einem beim "ausführlichen Logging zur Fehlersuche" zu helfen, wenn diese Bank lieber ihr Spezialprodukt verkaufen möchte.

- Wer mag schon JAVA außer als Urlaubsziel?

Hibiscus (z.Zt. 2.6.11) ist in Java geschrieben und läuft deshalb auf Windows, Mac und Linux. Es benötigt die Java-Umgebung Jameica.

Installation in Linux (bei den anderen entsprechend):

Hibiscus.zip Download: http://www.willuhn.de/products/hibiscus/download.php

Jameica Download oder Installation über Paketmanager

Starten: jameica.sh

Klicke im Menü auf Datei "Plugins-Einstellungen"/"Neues Plugin installieren"

... und wähle die Datei "hibiscus.zip" aus.

In Hibiscus klicke auf "Bank-Zugang einrichten" und gib die Zugangsdaten für den HBCI-Zugang(!) aus deinen Bank-Unterlagen ein.

Es gibt ein ausführliches Handbuch.

GnuPG

Viele Programme, z.B. Enigmail in Thunderbird, nutzen intern GnuPG zur Verschlüsselung und zum Signieren von Daten. GnuPG beruht auf dem Programm PGP, was Phil Zimmermann in den 80-er Jahren entwickelt hat und ist Open Source.

Es gibt also Tausende von Menschen, die geprüft haben, dass GnuPG sicher und ohne Hintertüren ist.

Infos unter http://de.wikipedia.org/wiki/GNU_Privacy_Guard

und http://www.gnupg.org/

für Windows http://www.gpg4win.org/index-de.html

Für Fans der Kommandozeile hier einige Beispiele

| gpg --gen-key gpg --list-keys gpg --list-secret-keys gpg --gpg --export-secret-keys Schluessel-ID > mein-privater-key.asc gpg --import mein-privater-key.asc gpg --fingerprint Alice gpg --verify alice@... gpg --export -a alice@... > alice.asc gpg -s -u Bob text.txt gpg --clearsign -u Bob text.txt gpg -e -r Alice text.txt gpg -s -u Bob -e -r Alice text.txt gpg --import Alice.asc gpg --edit-key Alice gpg -c text.txt gpg -d text.txt.gpg | Schlüssel generieren

|

Meldung über Akkuladung ausgeben

Falls es keine Anzeige des aktuellen Akku-Ladezustand in der Menuleiste ist oder man diese schon zu oft übersehen hat, ist es angenehm, wenn man regelmäßig darauf hingewiesen wird, dass sich der Akku in einem kritischen Zustand befindet. Das folgende Script wurde für Linux Mint 17/19 geschrieben, wird aber ähnlich auf allen Ubuntu Systen laufen.

#!/usr/bin/env bash

#

# Meldung über aktuelle Akkuladung ausgeben

# (über den cron ca. alle 10 Minuten aufrufen)#

# Voraussetzung:

# paplay Ein Programm zum Abspielen von Warntönen

# sound-warn.wav Ein Meldeton

# sound-crit.wav Ein Warnton

# akku-warn.gif Ein Bild für halbleeren Akku

# akku-crit.gif Ein Bild für fast leren Akku

# Grenzwerte je nach Alter und Beständigkeit des Akkus

# WARN_LEVEL 35% warnen

# CRIT_LEVEL 20% herunterfahren

#

# /home/user das eigene Heimatverzeichnis (user ersetzen)

export DISPLAY="$(w -h $USER | awk '$3 ~ /:[0-9.]*/{print $3}')"

#echo $DISPLAY

XAUTHORITY="$HOME/.Xauthority"

SOUND_COMMAND="${SOUND_COMMAND:-paplay}"

CRIT_LEVEL="${CRIT_LEVEL:-25}"

CRIT_ICON="${CRIT_ICON:-"/home/user/pict/akku-crit.gif"}"

CRIT_SOUND="${CRIT_SOUND:-"/home/user/sounds/sound-crit.wav"}"

WARN_LEVEL="${WARN_LEVEL:-35}"

WARN_ICON="${WARN_ICON:-"/home/user/pict/akku-warn.gif"}"

WARN_SOUND="${WARN_SOUND:-"/home/user/sounds/sound-warn.wav"}"

if [[ -r "$HOME/.dbus/Xdbus" ]]; then

source "$HOME/.dbus/Xdbus"

fi

akku_level="$(acpi -b | grep -P -o '([0-9]+(?=%))')"

# alternativ, falls obige Zeile nicht funktioniert

#akku_level="$(acpi -b | grep -v "Charging" | grep -P -o '([0-9]+(?=%))')"

echo $akku_level # optionale Meldung, kann auskommentiert werden

sudo -u user DISPLAY=$DISPLAY DBUS_SESSION_BUS_ADDRESS=unix:path=/run/user/1000/bus notify-send -i "$LOW_LEVEL" -t 5000 -u normal "Battery level is ${akku-level}%"

if [[ -z "$akku_level" ]]; then

exit 0

fi

if [[ "$akku_level" -le "$CRIT-LEVEL" ]]; then

sudo -u rainer DISPLAY=:0 DBUS_SESSION_BUS_ADDRESS=unix:path=/run/user/1000/bus notify-send -i "$CRIT_ICON" -t 10000 -u normal "Battery Critical" "Battery level is ${akku_level}%"

if [[ ! -z "$CRIT_SOUND" ]]; then

$SOUND_COMMAND "$CRIT_SOUND"

fi

exit 0

fi

if [[ "$akku_level" -le "$LOW_LEVEL" ]]; then

sudo -u user DISPLAY=:0 DBUS_SESSION_BUS_ADDRESS=unix:path=/run/user/1000/bus notify-send -i "$WARN_ICON" -t 10000 -u normal "Battery Low" "Battery level is ${akku_level}%"

if [[ ! -z "$WARN_SOUND" ]]; then

$SOUND_COMMAND "$WARN_SOUND"

fi

exit 0

fi

Schnelle Speicher im RAM oder im Swap nutzen

Möchte man Zugriff auf einen zusätzlichen Speicherbreich haben, so bieten sich der meist ungenutzte Swap Bereich auf der Festplatte und als superschnelle Festplatte der Arbeitsspeicher (RAM) an. Letzterer ist für sehr häufige Lese- und Schreibaktionen ideal. Man sollte aber nicht vergessen, dass

- beide Speicherbereiche eigentlich einem anderen Zweck dienen und sie nach einem Neustart nicht mehr lesbar sind,

- der RAM Bereich endlich ist und wenn man ihn voll schreibt, bleibt das Betriebssystem einfach stehen.

Zur Einrichtung der Speicher gibt man an

sudo mkdir /media/ramdisk # erzeugt einen Mountpoint

sudo mount -t ramfs ramfs /media/ramdisk # erzeugt die RAM Disk

Will man diese nicht bei jedem Neustart neu anlegen, kann man diese in der Datei /etc/fstab fest eintragen. Dort sind auch die realen Festplatten registriert. Dort muss stehen

ramfs /media/ramdisk ramfs defaults 0 0 # für eine RAM Disk

tmpfs /media/tmpfs tmpfs defaults,size=50% 0 0 # für einen temporären Speicher im Swap Bereich

tmpfs /media/tmpfs ramfs defaults,size=1024M 0 0 # oder mit fester Größe

Vorsicht! Der RAM Bereich wird einfach voll geschrieben , wenn man nicht darauf achtet - und dann steht das System.

Too many args - Speichermangel der Shell

Bei sehr vielen Dateien in einem Verzeichnis gerät die Speicherverwaltung in der Shell manchmal an ihre Grenzen. Die Fehlermeldung auf einen Befehl wie ls oder rm lautet dann Too many arguments. Bevor man anfängt in der Speicherverwaltung der Shell Änderungen vorzunehmen, kann man auf folgende Befehle ausweichen.

find . -name "*" -delete # Der Befehl find umgeht das Sammeln der Argumente und geht inkrementell vor.

find . -name "*" -print0 | xargs -0 ls # Diese inkrementelle Liste kann man mit xargs auch an andere Befehle wie ls oder rm übergeben.

for i in *; do rm $i; done # Man kann auch selbst inkrementell vorgehen und sich eine Schleife über alle Argumente bauen.

Texte vorlesen lassen

Es gibt verschiedene Programme, um Text in Sprache umzuwandeln. In einigen Projekten wird eine synthetisch generierte Stimme verwendet, andere nutzen echte Phoneme, so dass man zwischen Sprechern und Sprecherinnen wählen kann. Wir wollen 2 Möglichkeiten vorstellen.

sudo apt-get install libttspico-utils sox

Das Programm pico2wave erzeugt dann eine .wav Datei, die man mit play abspielt. Im folgenden Beispiel wird diese temporäre .wav Datei gleich wieder gelöscht.

cat text.txt | pico2wave --lang de-DE --wave /tmp/Test.wav ; play /tmp/Test.wav; rm /tmp/Test.wav

Das Programm bekommt Schwierigkeiten, wenn fremdsprachliche Ausdrücke im Text vorkommen und kann diese nur unverständlich wiedergeben. Erlaubte Sprachen sind de-DE, en-US, en-GB, ...

Die aufgenommene Audiodatei lässt sich in ein anderes Format konvertieren

sox input.wav output.ogg

lässt sich in der Geschwindigkeit anpassen

sox input.wav output.wav tempo 1.3

sox input.wav output.wav tempo 0.9

oder in Tonhöhe und Geschwindigkeit verändern

sox input.wav output.wav speed 1.3

sox input.wav output.wav speed 0.9

Mehrere Audiodateien können zusammengefügt werden

sox short.wav long.wav longer.wav

Für einfaches Aufnehmen und Abspielen können auch die Synonyme play und rec verwendet werden

rec output.wav trim 0 0:10

nimmt 10 Sekunden Audio vom Standardeingabe Device auf. Die Aufnahme lässt sich auch jederzeit durch Ctrl-C beenden. Play spielt Audiodateien ab

play output.wav

Mit menschlichen Stimmen arbeitet der Gespeaker. Das Programm und die Stimmen müssen installiert werden

sudo apt-get install gespeaker

sudo apt-get install mbrola mbrola-de7 mbrola-de6 mbrola-de5 mbrola-de4 mbrola-de3 mbrola-de2 mbrola-de1 mbrola-en1

Gespeaker hat ein grafisches Frontend und kann Textdateien vorlesen oder als .wav speichern. Die menschlichen Stimmen klingen angenehmer, allerdings sind die Worte abgehackter als in pico2wave.

Bildbearbeitung mit jhead

Oft besteht der Wunsch die eigenen Fotos umzubenennen oder die Daten in der Exif-Sektion der JPEG-Datei auszulesen oder zu verändern. In Linux kann man das mit derm Programm jhead machen.

Installation: sudo apt-get install jhead

Jhead bietet u.a. folgende Möglichkeiten (s. man jhead):

jhead bild.jpg # Ausgabe des Exif und der Dateidaten

jhead -ds2019:12:01 bild.jpg # Exif Datum ändern

jhead -cl "BlaBla" bild.jpg # Comment ändern/einfügen

jhead -nimg_%Y_%m_%d *.jpg # Datei nach Datum benamsen aus Exif oder Dateidaten

jhead -de bild.jpg # Exif Header löschen

jhead -dc bild.jpg # Comment löschen

jhead -mkexif bild.jpg # minimalen Exif Header erzeugen

jhead -ft bild.jpg # Dateidatum in Exif Datum schreiben

jhead -dsft bild.jpg # Exif Datum als Dateidatum schreiben, wenn vorhanden

Eingebaut in ein Skript lassen sich damit alle eigenen Fotos mit einem Copyright Vermerk ergänzen oder nach ihrem Erzeugungsdatum umbenennen u.ä.

Bilder konvertieren mit webp

Ärgerlicherweise trifft man im Web immer häufiger auf Bilder vom Typ .webp, dieses von Google gepushte Format kennen viele Bildverarbeitungsprogramme noch nicht. Zur Konvertierung in gängige Formate hilft die Installation des kleinen Tools gleichen Namens

sudo apt install webp

Mit dem Befehl

find . -name "*.webp" | xargs -I {} dwebp {} -o {}.png

lassen sich alle Bilder des Typs ".webp" im aktuellen Ordner in das Format .png umwandeln. Man kann mit einer Option auch in bmp, tiff umwandeln, leider nicht in jpg.

Browser und Surfen im Internet

Webseiten weiterleiten

Oft nutzt man zusätzliche Domainnamen um den Einzugebereich seiner Webseite zu vergrößern. Dann muss man von diesen Domains auf die richtige Webseite weiterleiten. Dazu gibt mehrere Möglichkeiten.

- Weiterleitung über .htaccess

Gibt es in dem Webauftritt die Möglichkeit eine Datei namens .htaccess anzulegen oder gibt es diese bereits, weil der Zugang zu dem Webauftritt damit beschränkt wird, so muss man in diese Datei folgende Zeile einfügen

Redirect /umleitung/ http://www.nureinbeispiel.de

Künftig werden alle Aufrufe der Seite "umleitung" sofort zu www.nureinbeispiel.de weitergeleitet. In der Regel sollte "umleitung" index.html heißen. - Weiterleitung mit Java Script (wenn man das einsetzen will)

- Weiterleitung mit HTTP-EQUIV="REFRESH"

Dazu legt man eine Webseite, z.B. umleitung.html an mit dem Inhalt

<html>

<head>

<meta http-equiv="content-type" content="text/html; charset=utf-8" />

<meta HTTP-EQUIV="REFRESH" content="1; url="https://www.domain.de/neuesziel/">

<title>Weiterleitung</title>

</head>

<body bgcolor="#EFEFEF" text="#000000">

<span style="font-size: 12px;font-family:sans-serif">

Weiterleitung auf die Seite <a href="https://www.domain.de/neuesziel/">https://www.domain.de/neuesziel/</a>

</span>

</body>

</html>

Alle Aufrufe der Seite umleitung.html führen auf die Seite www.domain.de/neuesziel

Sinnvolle Plug-Ins für Mozilla Firefox Browser

Eine große Auswahl von Plug-Ins (Erweiterungen) für den Mozilla Firefox Browser gibt es hier https://addons.mozilla.org/de/firefox/

Wir wollen nur einige Empfehlungen für die persönliche Sicherheit geben:

| NoScript | Das Plug-In verhindert die Ausführung von (Java-) Skripten auf aufgerufenen Webseiten. |

| WoT | Sicher surfen - Das Plug-In setzt Ampeln, welche Webseiten "sicher sind". Intuitiv aber man muss dem Programm (blind) vertrauen. |

| AdBlockPlus | Das Plug-In blockiert unerwünschte Werbung |

| WebRTC Block | Das Plug-In (hier für den Chrome Browser) verhindert, dass jemand die ursprüngliche IP-Adresse des Benutzers in einem VPN erfahren kann. |

Löschen von Cookies bei verschiedenen Browsern

In Windows mit Browser Chrome:

Cookies in C:\Users\

Skript zum Löschen:

@echo off

set ChromeDir=C:\Users\%USERNAME%\AppData\Local\Google\Chrome\User Data

del /q /s /f "%ChromeDir%"

rd /s /q "%ChromeDir%"

In Windows mit Browser Mozilla Firefox:

Cookies in C:\Users\

and in C:\Users\

Skript zum Löschen:

set DataDir=C:\Users\%USERNAME%\AppData\Local\Mozilla\Firefox\Profiles

del /q /s /f "%DataDir%"

rd /s /q "%DataDir%"

for /d %%x in (C:\Users\%USERNAME%\AppData\Roaming\Mozilla\Firefox\Profiles\*) do del /q /s /f %%x\*sqlite

In Windows mit Browser Opera:

Cookies in C:\Users\

and in C:\Users\

Skript zum Löschen:

@echo off

set DataDir=C:\Users\%USERNAME%\AppData\Local\Opera\Opera

set DataDir2=C:\Users\%USERNAME%\AppData\Roaming\Opera\Opera

del /q /s /f "%DataDir%"

rd /s /q "%DataDir%"

del /q /s /f "%DataDir2%"

rd /s /q "%DataDir2%"

In Windows mit Browser Safari:

Cookies in C:\Users\

and in C:\Users\

Skript zum Löschen:

@echo off

set DataDir=C:\Users\%USERNAME%\AppData\Local\Applec~1\Safari

set DataDir2=C:\Users\%USERNAME%\AppData\Roaming\Applec~1\Safari

del /q /s /f "%DataDir%\History"

rd /s /q "%DataDir%\History"

del /q /s /f "%DataDir%\Cache.db"

del /q /s /f "%DataDir%\WebpageIcons.db"

del /q /s /f "%DataDir2%"

rd /s /q "%DataDir2%"

In Windows mit Browser Internet Explorer:

Leider speichert der Internet Explorer den Verlauf, den Cache und Cookies an den verschiedensten Orten, sogar in der Registry.

Skript zum Löschen:

@echo off

set DataDir=C:\Users\%USERNAME%\AppData\Local\Microsoft\Intern~1

del /q /s /f "%DataDir%"

rd /s /q "%DataDir%"

set History=C:\Users\%USERNAME%\AppData\Local\Microsoft\Windows\History

del /q /s /f "%History%"

rd /s /q "%History%"

set IETemp=C:\Users\%USERNAME%\AppData\Local\Microsoft\Windows\Tempor~1

del /q /s /f "%IETemp%"

rd /s /q "%IETemp%"

set Cookies=C:\Users\%USERNAME%\AppData\Roaming\Microsoft\Windows\Cookies

del /q /s /f "%Cookies%"

rd /s /q "%Cookies%"

Zusätzlich benötigt man ein Skript zum Löschen der Einträge in der Registry.

In Windows sind auch noch Flash Cookies zu löschen:

Flash Cookies in C:\Users\

Skript zum Löschen:

@echo off

set FlashCookies=C:\Users\%USERNAME%\AppData\Roaming\Macromedia\Flashp~1

del /q /s /f "%FlashCookies%"

rd /s /q "%FlashCookies%"

Zertifikate mit LetsEncrypt erzeugen und verwalten

Zertifikate, insbesondere für Server, kosten normalerweise Geld und werden von Firmen wie VeriSign u.a. erzeugt. Man installiert sie auf seinem Rechner für Webserver, wie den Apache2, oder für Maildienste. Die von der Open Software Foundation geförderte Initiative Lets Encrypt bietet Zertifikate kostenlos an und garantiert auch, dass sie ständig auf einem aktuellen Stand bleiben. Andere Initiativen, wie CA-Cert sind daran gescheitert, dass ihre Zertifikate von den Herstellern der Browser nicht akzeptiert wurden und die Nutzer Fehlermeldungen erhielten.

Auch unser Server benötigt für die SSL Verschlüsselung Zertifikate, die die Echtheit unserer Domains bestätigen. So haben wir im letzten Jahr erfolgreich auf LetsEncrypt Zertifikate umgestellt. Wir wollen im folgenden erklären, was dabei zu tun ist.

Zertifikate für einen Apache2-Web-Server

Eine Beschreibung gibt es bei Lets Encrypt https://letsencrypt.org/getting-started/

Besitzt man auf dem Server die Möglichkeit Skripte auszuführen und hat Zugriff auf ein Terminalfenster, so sind folgende Befehle auszuführen:

uname -a # liefert die aktuelle Linux Kernel Version

cat /etc/issue # liefert die Linux version, z.B.: Ubuntu 14.04.5 LTS

sudo apt-get update # bringt das System auf den aktuellen Stand

sudo apt-get install software-properties-common # installiert ein notwendiges Paket

sudo add-apt-repository ppa:certbot/certbot # fügt das Repository von Lets Encrypt hinzu

sudo apt-get update # bringt das System auf den aktuellen Stand

sudo apt-get install python-certbot-apache # installiert das certbot Paket von lets Encrypt

sudo certbot --apache # startet den certbot

Man wird dann nach Zustimmung zu den AGBen von LetsEncrypt gefragt. Diese stehen unter https://letsencrypt.org/documents/LE-SA-v1.2-November-15-2017.pdf

Dann listet das Programm die in den Apache Konfigurationen gefundenen Domains auf und man muss diejenigen Domainnamen auswählen für die man Zertifkate erstellt haben möchte. Die Erstellung der Zertifikate wird mit "Your account credentials have been saved in your Certbot configuration directory at /etc/letsencrypt" bestätigt.

Ein einzelnes Zertifikat erstellt man z.B. so sudo certbot --apache -d a-fsa.de -d www.a-fsa.de

für die Domain www.a-fsa.de und alle Subdomains davon.

Es ist sinnvoll nach der Erstellung der Zertifikate diese auch zu überprüfen, z.B. über die SSL Test-Seite: https://www.ssllabs.com

Dort erhält man detaillierte Info zu Fehlern.

Da Zertifikate von Lets Encrypt eine Lebensdauer von 90 Tagen haben, sollte man das Erneuern automatisieren. Dazu macht man zuerst einen Test ob die Erneuerung fehlerfrei laufen würde mit dem Kommando sudo certbot renew --dry-run

Dieser Befehl liest alle Konfigurationen ein und startet einen Trockenlauf, um die Funktion des Renew zu testen, ohne Änderungen durchzuführen.

Man erhält normalerweise die Meldung: Congratulations, all renewals succeeded.

Dann kann man das Erneuern über den Crontab automatisieren. Man fügt mit dem Kommando sudo crontab -e die folgende Zeile hinzu:

0 0 * * * /usr/bin/certbot renew -q --post-hook "/usr/sbin/service apache2 restart"

Das renew-Kommando merkt bei der täglichen Ausführung, wenn die Zertifikate noch aktuell sind und frischt erst 30 Tage vor ihrem Ende die Daten auf.

Abgemeldete Domain wieder aus Lets Encrypt löschen

rm -rf /etc/letsencrypt/live/${DOMAIN}

rm /etc/letsencrypt/renewal/${DOMAIN}.conf

Diese Anleitung gilt nur für einen Apache Webserver, für andere Webserver hilft die Lets Encrypt Webseite weiter.

Zertifikate für Mail-Server

Für Mailserver Zertifikate auf Servern, die unter der Admin-Oberfläche Plesk laufen hilft evtl. diese Anleitung https://www.hosteurope.de/faq/server/plesk/austausch-einrichtung-ssl-zertifikat-dienste/

weiter.

Thunderbird sicherer machen

Wir wollen hier nicht über sicheres Mailen mit Verschlüsselung durch Enigmail reden (kommt vielleicht noch). Es geht um die etwas kompexeren Einstellungen, die man bei Thunderbird genau wie im Mozilla Firefox über about:config machen kann.

Sinnvoll sind z.B. folgende Einstellungen:

javascript.enabled = false

network.cookie.cookieBehavior = 2

dom.storage.enabled = false

geo.enabled = false

webgl.disabled = true

layout.css.visited_links_enabled = false

gfx.downloadable_fonts.enabled = false

network.http.sendRefererHeader = 0

security.enable_tls_session_tickets = false

network.http.use-cache = false

Möchte man das Laden von Videos und Audiodateien unterbinden, so sind folgenden Parametern wichtig:

media.webm.enabled = false

media.wave.enabled = false

media.ogg.enabled = false

Möchte man dem Add-on Enigmail für die Verschlüsselung die Geschwätzigkeit abgewöhnen, so sollte man einstellen:

extensions.enigmail.addHeaders = false

extensions.enigmail.useDefaultComment = true

extensions.enigmail.agentAdditionalParam = --no-emit-version

"Vergessenes" Passwort zurücksetzen bei Linux-Systemen

Dieses Verfahren funktioniert bei allen Linux-Systemen. Man benötigt ein Live-System auf CD oder USB-Stick, wie es die meisten Installationsmedien für Linux anbieten.

- Starten mit dem Live-System, Auswahl: "System ausprobieren", nicht "installieren"

- im hochgefahrenen System ein Terminal öffnen über "Menu / Terminal" und folgende Kommandos eintippen:

- sudo mkdir /media/tmp

- sudo mount /dev/sdaX /media/tmp

- sudo chroot /media/tmp

- passwd username

Wissen muss man natürlich vorher auf welcher Partition, etwa /dev/sda5, sich das Linux-System befindet und dann im 2. Befehl statt sdaX dafür dann sda5 schreiben. Ist dies nicht bekannt, so kann man in dem Live-System einfach über "Menu / Persönlicher Ordner" alle vorhandenen Partionen einhängen und ansehen. Im Terminal gibt der Befehl "df -k" eine Liste der Partitionen aus, um die richtige Bezeichnung zu finden.

"username" ist natürlich durch den eigenen Benutzernamen oder durch "root" zu ersetzen, wenn man ein Admin-Passwort anlegen/ändern möchte.

"Vergessenes" Passwort zurücksetzen bei Windows (7)

Wenn nicht vorher, etwa bei der Windows Installation eine Passwort-Rücksetzungs-Disk engelegt wurde, muss man sich mit einem Trick behelfen.

Man startet von der Windows-Installations-CD, wählt dann aber nicht die Installation sondern (links unten) die "Computerreparaturoptionen". Daraufhin wird der Ort der Windows Installation abgefragt (C: oder D:). Meist ist der ausgewählte Vorschlag richtig und kann bestätigt werden. Dann öffnet sich eine Liste zur Auswahl von Reparaturmöglichkeiten, dort wählt man den untersten, die "Befehlseingabe".

In dem sich öffnenden "DOS-Fenster" gibt man folgende Befehle ein (C: oder D: wie oben ausgewählt):

- copy C:\windows\system32\utilman.exe C:\

- copy C:\windows\system32\cmd.exe C:\windows\system32\utilman.exe

Den letzten Befehl bestätigt man mit "Ja". Dann startet man den Rechner normal ohne die Installions-CD. Auf dem Fenster zum Login klickt man nun mit der Maus auf ein kleines Symbol links unten am Bildschirmrand. Es öffnet sich ein Fenster für die "Befehlseingabe".

In dem sich öffnenden "DOS-Fenster" gibt man den folgenden Befehl ein:

- net user username passwort

"username" und "passwort" sind durch sinnvolle Eingaben zu ersetzen. Falls man den Benutzernamen nicht mehr kennt, so erhält man mit dem Befehl "net user" eine Liste aller Benutzer auf dem Rechner. Auch das Administrator-Passwort lässt sich so ändern.

Anschließend kann man sich sofort auf dem Login-Fenster mit den neu gesetzen Werten anmelden. Man sollte danach nicht vergessen die oben erzeugte Sicherheitslücke wieder zu schließen. Dazu startet man wieder von der Windows-Installations-CD, wählt die "Computerreparaturoptionen" aus und danach die "Befehlseingabe" und gibt dort den Befehl ein:

- copy C:\utilman.exe C:\windows\system32\utilman.exe

Ob dieser "Trick" oder ähnliches auch in anderen Windows Versionen neben Windows7 funktioniert, haben wir noch nicht ausprobiert.

Wir haben dies hier gelernt http://pcsupport.about.com/od/windows7-password-reset-walkthrough.htm

... wird fortgesetzt ...

Wir sind für Hinweise auf (Schreib-)Fehler sehr dankbar.

Kategorie[40]: Anti-Überwachung Short-Link dieser Seite: a-fsa.de/d/2fk

Link zu dieser Seite: https://www.aktion-freiheitstattangst.org/de/articles/4238-technische-hinweise-um-der-ueberwachung-zu-entgehen.htm

Link im Tor-Netzwerk: http://a6pdp5vmmw4zm5tifrc3qo2pyz7mvnk4zzimpesnckvzinubzmioddad.onion/de/articles/4238-technische-hinweise-um-der-ueberwachung-zu-entgehen.htm

Tags: #TechnischeHinweise #Installation #Tools #Datenschutz #Verschluesselung #Tor #Citadel #Enigmail #PasswortReset #Thunderbird #Linux #RaspberryPi #utox #µtox #qtox #hibiscus #Konferenzen #LetsEcrypt #Zertifikate #Appache #WebServer #Zertifikate

Erstellt: 2014-03-27 18:20:38 Aufrufe: 27784

Kommentar abgeben